소련의 암호화 장비. 러시아어 "수수께끼". 5의 일부

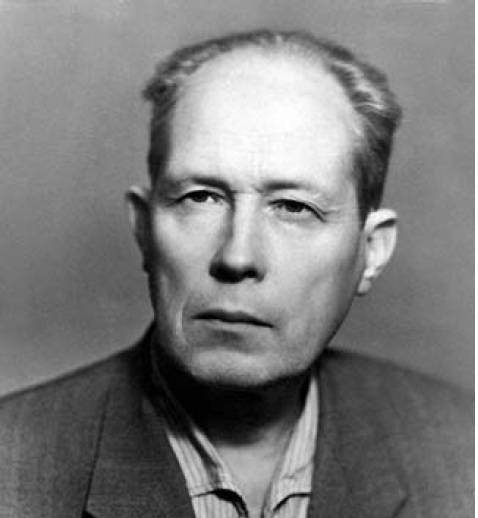

Ivan Pavlovich Volosok. 2 사장 8 사 본부, 최초의 국내 직렬 암호화 장비 수석 디자이너 B-4, 1935 - 1938, Stalin Prize Laureate

그 중 하나는 성가신이며 매우 신뢰할만한 장비가 아니 었습니다. ShMV-1 (1 Hair 암호화 기계)이라는 경이로운 이름을 받았습니다. 그녀의 작업의 핵심은 평문 문자의 조합에 감마 (임의의 문자 시퀀스)를 부과하는 원리 였고, 그 당시에는 거의 불가능했던 판독 불가능한 암호문을 만들었습니다. 천공 된 테이프에는 코드 "X"로 특수 장치에서 만들어진 임의의 눈금이 표시되었습니다. 이 주제에 관한 모든 작업은 8에서 조직 된 적군 육군 참모 총장의 1931 부서에서 수행되었습니다. 새로운 솔루션의 대부분을 테스트 한 ShMV-1를 1934로 대체하기 위해 암호기 B-4이 나왔습니다. 공장 번호 XXUMX에서 4 년간의 개선 및 시운전 후 A.A. Kulakov (Don의 White Guards와의 충돌에서 영웅으로 죽은 식물의 목수)는 첫 번째 연속 복제물을 수집했습니다. 이 점에 대해 I.P. Volosok은 "이전의 작업의 복잡성은 이전에는 국가에 암호화 기술이 없었기 때문에 자신을 방향 지정하는 것만이 필요했습니다."라고 썼습니다. 생산이 시작되었지만 이미 209에서 엔지니어 Nikolai Mikhailovich Sharygin은 Volosk의 모발을 현대화했습니다. 새로운 디바이스는 M-1939 "Spectrum"이라는 이름을 받았고 100 프로토 타입과 병렬로 생산되었습니다. M-1940는 전체적으로 100 kg의 무게가 나가고 연락처 그룹이있는 키보드, 송신기가 달린 벨트 풀링 메커니즘 및 특수 키보드 부착 장치의 세 가지 주요 구성 요소로 구성되었습니다. 이 모든 메커니즘의 에너지 소비 수준은 141 kg의 배터리 양으로 매우 분명하게 표시됩니다. 이 거대한 질량 - 차원 매개 변수에도 불구하고, Spectrum은 실제 전투에서 상당히 견딜 수있었습니다 : 스페인의 32, 1939의 하산 호수, 1938의 Khalkin Gol, 소련 - 핀란드 전쟁 중. M-1939 및 B-100의 전투 사용이 아직 완전히 기밀 확인되지 않았다는 사실로 인해 전국 암호화 학교에 대한 동시대 인의 인식이 입증됩니다. 이와 관련하여, 소련의 암호 장비는 4 해에만 전쟁터에서 처음 사용 된 것으로 가정합니다. 물론, 그러한 "괴물"은 전장을 매우 조건부로 보았습니다 - 일반 직원과 육군 본부간에 암호화 된 통신이 이루어졌습니다. 군대에서 사용 경험이 이해되었고 (Volosok이 직접 작전을 감독했습니다) 전선에서 암호 장치의 이동성을 높이기로 결정되었습니다. 미국의 1939에서는 1939 Studebaker 버스를 즉시 구입했으며 나중에 암호화 서비스의 모바일 특수 하드웨어가되었습니다. 그러한 "자원 봉사자"의 전보 수신 및 수신은 하위 단위의 행진 중에도 가능하게되었습니다.

Rytov Valentin Nikolaevich. 1938에서 1967에 이르는 기간에 디스크 인코더가있는 9 개의 암호화 부호화 기계 및 장비의 수석 디자이너. 스탈린 상 수상자

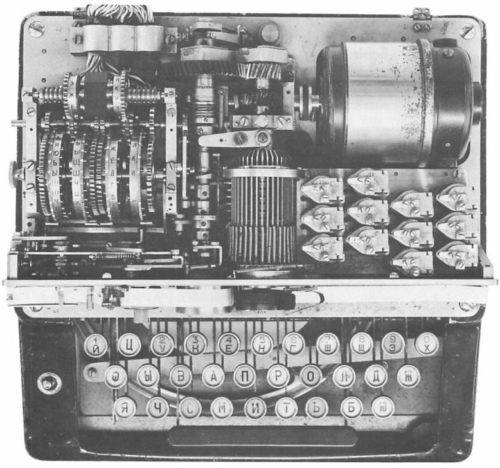

공장 번호 XXUMX은 또한 국내 암호화 기술의 새로운 방향, 즉 디스크 암호 화기의 생산의 조상이되었습니다. Valentin Nikolaevich Rytov 엔지니어는 군대 - 군단 사업부에서 핸드 헬드 암호를 대체하는 문제에 관해 연구했습니다. 209 kg의 대량으로 컴팩트 한 장치를 만들 수 있었고 다중 알파벳 암호화로 작업 할 수있었습니다. 진기함의 이름은 K-19 "Crystal"에 주어졌으며 37 년에 1939 시리즈의 출시가 계획되어 100 조각이 출시되었습니다. 그들은 레닌 그라드 (Leningrad)에서 타자기를 제작 한 다음 스 베르들 로브 스크 (Sverdlovsk, 공장 번호 XXUMX)로 대피했으며 707는 올해 생산에서 제외되었습니다.

K-37 "크리스탈"

소련 전쟁 이전의 텍스트 기반 암호화 기계의 총 수는 246 카피의 순서 였고, 그 중 150은 K-37 타입이었고 나머지는 M-100이었다. 암호화 서비스의 1857 관리자는이 기술을 사용했습니다. 평균적으로 전쟁 전선에서 암호화 된 정보의 전송 및 처리 속도는 5-6 번 증가했으며 독일인은이 기술로 해킹 사실을 문서화하지 않았습니다.

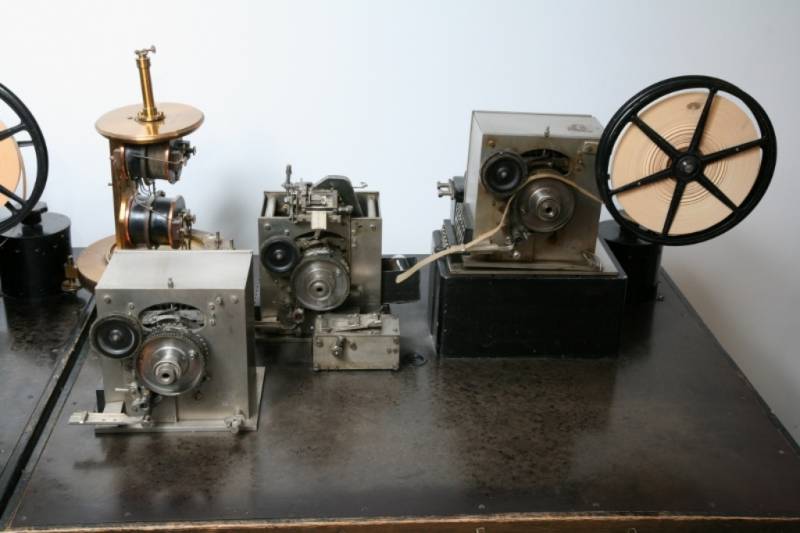

이것에 역사 1939 에서처럼, 텍스트 인코더는 전술 한 공장 번호 209의 깊이에서 끝나지 않으며, 전신 메시지를 코딩하는 기술의 프로토 타입이 개발되었습니다. Bodo 장치의 경우 C-308 (이후 가장 인기가 많았 음)이었고 소련 전신 CT-309의 경우 C-35이었습니다. 전쟁 중 생산이 Sverdlovsk로 언급 된 공장 번호 707로 이전되었습니다. C-307은 배터리 전원이있는 전신 장치 용 필드 암호화 셋톱 박스와 고전적인 모스 장치 (주 전원 공급 장치)에 연결하기위한 C-306으로 개발되었습니다. 전체 이야기는 통신 연구소의 1938 12 월 공장 및 적군 특수 장비를 통해 제공된 기술 작업의 결과였습니다. KE Voroshilov. 또한, 위대한 애국 전쟁이 시작되기 직전 1940 년 디자인 엔지니어 그룹 인 P. A. Sudakova는 이동식 NT-20 암호화 장치로 군사 직접 인쇄 시작 - 종료 전신기를 개발했습니다.

Bodo의 전신 직접 인쇄 기계 (2BD-41) 이중 배선. 디스펜서 테이블. 소련, 1940-s

Bodo의 전신 직접 인쇄 기계 (2BD-41) 이중 배선. 표 서비스 도구. 소련, 1940-s

Bodo의 전신 직접 인쇄 기계 (2BD-41) 이중 배선. 책상 송신기. 소련, 1934 년

Bodo의 전신 직접 인쇄 기계 (2BD-41) 이중 배선. 수신기 테이블. 소련, 1940 년

이것은 Bodo 장치에서 평문의 전송을 직접 금지 한 NCO No. XXUMX의 순서에 따라 사용되었습니다. 0095에있는 전기 산업 인민위원회의 №56 연구소에서 개발 한 "Sova"코드 아래의 장치는 특히 어려웠습니다. 이 기법은 1944 kHz까지의 스펙트럼에서 NFTV-42 "Falcon"기법에 의해 형성된 RF 채널을 폐쇄하기위한 특수 코딩의 사용을 기반으로했다. NVCHT-10는 케이블뿐만 아니라 구리 및 철 회로의 고주파 통신을 구성 할 수있는 필드 채널 형성 장비입니다. 이 수업에는 42 여름 모스크바 - 레닌 그라드 선을 분류하는 Neva 장비도 포함됩니다. Neva의 매력은 모든 유형의 채널 형성 RF 통신 기술과 인터페이스했기 때문에 정부 통신의 전체 네트워크에서 사용할 수 있다는 것이 었습니다.

전쟁 기간 동안 텍스트 암호화 기술은 어떤 작동 조건에서 작동합니까? 예 : 8-e 만 The Red Army Directorate는 4 년 만에 1600 수천 개의 암호 전보 및 코드 기록을 처리했습니다! 전면 본부의 일일로드는 400 암호 내에서 정상적인 것으로 간주되었으며 육군 본부는 60로 간주되었습니다. 붉은 군대의 일반 직원의 암호 서비스는 위대한 애국 전쟁 전 기간 동안 3200 수천 개의 암호 스위트보다 더 많은 것을 보냈습니다.

제 8 대 사무국 장 전문가들은 새로운 장비 모델을 만드는 것 외에도 앞면의 암호 전문가 교육에 참여했습니다. 따라서 디자이너 코즐 로프 M. S. 디자이너만이 32 번 전쟁 중에 군대에 보냈습니다. 디자이너는 1937 년에 암호화 머신 M-101 "에메랄드 (Emerald)"의 개발에 참여했을 때 전쟁 이전에도 유명해졌으며, 소형화 및 경량화에있어서 이전 모델과 비교할 만하다. 그 후 1945 년 XNUMX 월, Kozlov의 그룹은 배상금의 일환으로 Karlhorst와 Potsdam에서 특수 장비의 XNUMX 개 마차를 제거한 후 나중에 국내 암호화 및 코딩 장비 수리 작업장에서 사용되었습니다. 전쟁이 끝난 후 주목할 가치가 있습니다. 함대 통신 암호화와 관련된 모든 것을 검색하기 위해 침몰 한 독일 선박의 설문 조사에 독점적으로 참여한 다이버의 부서가 만들어졌습니다. 나치 독일의 암호 경험을 이해하는 것은 국립 암호 공학 학원의 이정표였습니다.

계속하려면 ...

자료에 따르면,

Babash A.V., Golev Y.I., Larin D.A., Shankin G.P. 19 세기의 암호 학적 아이디어 // 정보 보안.

Bykhovsky MA 기억의 동그라미. 20 세기 무선 통신 및 방송의 역사에 관한 수필.

Gareev M. A. 41 세의 영원한 교훈. 독립적 인 군사 검토.

유. I. Golev, D. A. Larin, A. E. Trishin, G. P. Shankin. 암호학 : 비밀 작전의 역사 페이지.

Larin D. А. 위대한 애국 전쟁에서 소련의 암호 서비스.

정보