비밀의 수호자

옛날부터 암호는 비밀을 보존하는 데 사용되었습니다. 가장 오래된 암호 시스템 중 하나이며 이에 대한 정보가 우리에게 전달되었습니다. 역사, 헐크입니다. 기원전 XNUMX세기부터 고대 그리스인들이 사용했습니다. 당시 스파르타는 페르시아의 지원을 받아 아테네와 전쟁을 벌였다. 스파르타 사령관 라이샌더(Lysander)는 페르시아인들이 이중 게임을 하고 있다고 의심하기 시작했습니다. 그는 그들의 의도에 대한 진정한 정보가 시급히 필요했습니다. 가장 결정적인 순간에 페르시아 진영에서 공식 편지를 가지고 노예 메신저가 도착했습니다. 편지를 읽은 후 라이샌더는 메신저에게 벨트를 요구했습니다. Lysandra의 충실한 친구(이제 "비밀 요원"이라고 칭함)가 이 벨트에 암호화된 메시지를 쓴 것으로 밝혀졌습니다. 전령의 허리띠에는 여러 가지 글자가 어지럽게 적혀 있었는데, 아무런 말도 하지 못했습니다. 게다가 글자는 벨트를 따라가 아니라 벨트를 가로질러 쓰여졌습니다. Lysander는 특정 직경 (scital)의 나무 원통을 가져다가 벨트 회전의 가장자리가 만나도록 메신저 벨트를 감았으며 원통의 모선을 따라 벨트에 그가 기다리고 있던 메시지가있었습니다. 페르시아인들은 스파르타인들에게 기습 공격을 가해 라이샌더의 지지자들을 죽일 계획을 세웠던 것으로 밝혀졌습니다. 이 메시지를 받은 라이샌더는 예상치 못한 비밀리에 페르시아 군대가 있는 곳 근처에 상륙하여 기습 공격으로 그들을 격파했습니다. 이는 암호화된 메시지가 매우 중요한 역할을 한 역사상 최초의 사례 중 하나입니다.

그것은 순열 암호로, 암호문은 특정 법칙에 따라 재배열된 평문 문자로 구성되지만 외부인에게는 알려지지 않습니다. 여기의 암호 시스템은 글자를 재배열하는 것이며, 동작은 길 잃은 사람 주위에 벨트를 감는 것입니다. 암호 키는 방랑자의 직경입니다. 메시지를 보내는 사람과 받는 사람이 같은 직경의 껍질을 가지고 있어야 한다는 것은 분명합니다. 이는 암호화 키를 보내는 사람과 받는 사람 모두에게 알려야 한다는 규칙에 해당합니다. Skital은 가장 간단한 유형의 암호입니다. 직경이 다른 여러 개의 골격을 선택하는 것으로 충분하며, 벨트를 감은 후 그 중 하나에 열린 텍스트가 나타납니다. 이 암호화 시스템은 고대에 해독되었습니다. 벨트는 약간의 테이퍼가 있는 원뿔형 낫에 감겨 있었습니다. 원추형 낫의 단면 직경이 암호화에 사용된 지름과 가까운 경우 메시지를 부분적으로 읽은 후 필요한 직경의 낫에 벨트를 감습니다.

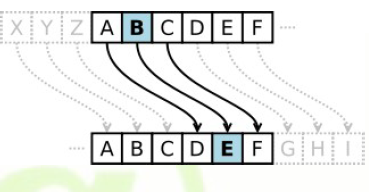

또 다른 유형의 암호(대체 암호)는 이러한 암호 중 하나의 발명자로 여겨지는 Julius Caesar에 의해 널리 사용되었습니다. 카이사르 암호의 개념은 메시지가 기록될 언어의 두 알파벳이 종이(파피루스 또는 양피지)에 하나씩 아래에 쓰여 있다는 것입니다. 그러나 두 번째 알파벳은 특정 교대로 첫 번째 알파벳 아래에 기록됩니다(발신자와 수신자에게만 알려짐). Caesar 암호의 경우 이 이동은 세 위치입니다. 첫 번째(상위) 알파벳에서 가져온 평문의 해당 문자 대신 이 문자 아래에 있는 하위 알파벳 기호가 메시지(암호문)에 기록됩니다. 당연히 이제 이러한 암호 시스템은 비전문가도 쉽게 해독할 수 있지만 당시에는 카이사르 암호가 해독 불가능한 것으로 간주되었습니다.

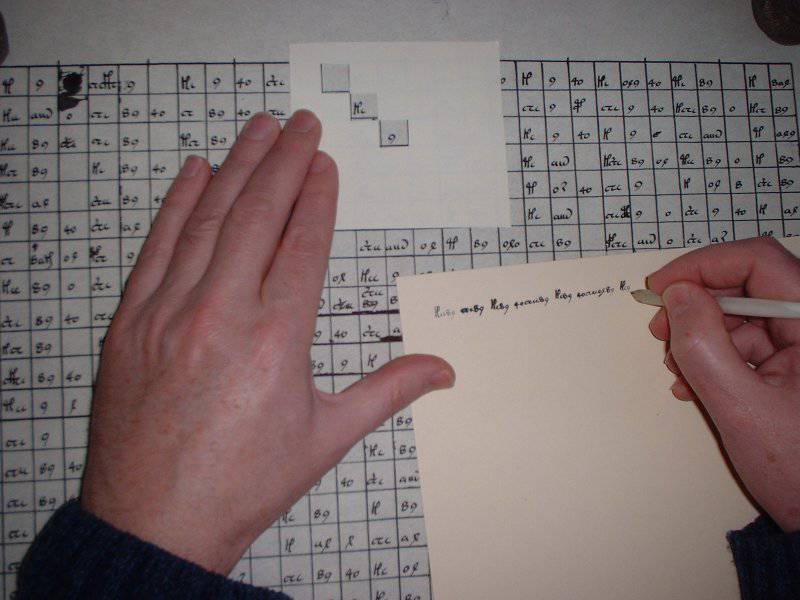

좀 더 복잡한 암호는 고대 그리스인에 의해 발명되었습니다. 그들은 5 x 5 표 형태로 알파벳을 쓰고, 행과 열을 기호로 지정하고(즉, 번호를 매겼습니다), 일반 텍스트 문자 대신 두 개의 기호를 썼습니다. 이러한 문자가 메시지에서 단일 블록으로 발행되면 하나의 특정 테이블에 대한 짧은 메시지의 경우 이러한 암호는 현대 표준에서도 매우 강력합니다. 약 XNUMX년 전의 이 아이디어는 제XNUMX차 세계대전 당시 복잡한 암호에 사용되었습니다.

로마 제국의 붕괴는 암호학의 쇠퇴를 동반했습니다. 역사는 중세 초기와 중세의 암호화 개발 및 적용에 대한 눈에 띄는 정보를 보존하지 못했습니다. 그리고 불과 XNUMX년 후에 유럽에서는 암호화 기술이 부활했습니다. 이탈리아의 XNUMX세기는 음모, 음모, 불안의 세기였습니다. 보르지아 가문과 메디치 가문은 정치적, 재정적 권력을 위해 싸웁니다. 그러한 분위기에서는 암호와 코드가 중요해집니다.

1518년 독일에 거주하는 베네딕토회 수도사인 수도원장 트리테미우스(Abbot Trithemius)는 라틴어로 인쇄(Printing)라는 책을 출판했습니다. 이 책은 비밀 글쓰기 기술에 관한 최초의 책이었으며 곧 프랑스어와 독일어로 번역되었습니다.

1556년 밀라노 출신의 의사이자 수학자인 Girolamo Cardano는 자신이 발명한 암호화 시스템을 설명하는 논문을 발표했는데, 이 암호화 시스템은 "Cardano 격자"라는 이름으로 역사에 남았습니다. 무작위 순서로 구멍이 뚫린 단단한 판지 조각입니다. Cardano 격자는 순열 암호를 최초로 적용한 것입니다.

지난 세기 후반에도 상당히 높은 수준의 수학 발전에서 절대적으로 안전한 암호로 간주되었습니다. 따라서 Jules Verne의 소설 "Mathias Sandor"에서는 비둘기와 함께 보낸 암호 편지를 중심으로 극적인 사건이 전개되지만 우연히 정치적 반대자의 손에 떨어지게 됩니다. 이 편지를 읽기 위해 그는 집에 있는 암호화 그리드를 찾기 위해 편지 작성자의 하인이 되었습니다. 소설에서는 사용된 암호화 시스템에 대한 지식만을 바탕으로 열쇠 없이 문자를 해독하려고 하는 사람은 아무도 없습니다. 그건 그렇고, 가로채는 편지는 6 x 6 알파벳 표처럼 보였는데, 이는 암호 판독기의 심각한 실수였습니다. 동일한 문자가 공백 없이 한 줄에 작성되고 추가를 사용한 총 문자 수가 36개가 아닌 경우에도 코드해독자는 사용된 암호화 시스템에 대한 가설을 테스트해야 합니다.

6 x 6 Cardano 격자가 제공하는 암호화 옵션의 수를 셀 수 있습니다. 문제를 정면으로 해결하면(가능한 모든 옵션을 살펴보고 일반 텍스트를 읽으려고 시도) 초당 옵션 하나를 확인하고 지속적으로 작업합니다. 그러한 격자를 해독하려면 수천만 년이 걸릴 것입니다! Cardano의 발명품은 내구성이 매우 뛰어난 것으로 나타났습니다. 이를 기반으로 가장 저항력이 강한 영국 해군 암호 중 하나가 제24차 세계 대전 중에 만들어졌습니다.

그러나 이제 특정 조건에서 이러한 시스템의 암호를 매우 빠르게 해독할 수 있는 방법이 개발되었습니다.

이 그릴의 단점은 그릴 자체를 낯선 사람으로부터 확실하게 숨길 필요가 있다는 것입니다. 어떤 경우에는 슬롯의 위치와 번호가 매겨진 순서를 기억하는 것이 가능하지만 경험에 따르면 특히 시스템을 거의 사용하지 않는 경우에는 사람의 기억에 의존할 수 없습니다. 소설 '마티아스 산도르(Matthias Sandor)'에서 그리드를 적의 손에 넘겨준 것은 편지 작성자와 그가 속한 전체 혁명 조직에 가장 비극적인 결과를 가져왔습니다. 따라서 어떤 경우에는 메모리에서 쉽게 복원할 수 있는 덜 강력하지만 단순한 암호화 시스템이 더 나을 수도 있습니다.

두 사람이 똑같이 '현대 암호학의 아버지'라는 칭호를 가질 수 있었습니다. 이들은 이탈리아인 Giovanni Battista Porta와 프랑스인 Blaise de Vigenere입니다.

1565년 나폴리 출신의 수학자 조반니 포르타(Giovanni Porta)는 11가지 다른 방식으로 일반 텍스트 문자를 암호 문자로 대체할 수 있는 대체 기반 암호 시스템을 발표했습니다. 이를 위해 11개의 암호 알파벳이 사용되며, 각 문자는 일반 텍스트 문자를 암호 알파벳 기호로 대체하는 데 사용해야 하는 알파벳을 결정하는 문자 쌍으로 식별됩니다. 포르타 암호알파벳을 사용하는 경우에는 XNUMX개의 알파벳을 갖는 것 외에도 각 암호화 단계에서 해당 암호알파벳을 정의하는 키워드도 있어야 합니다.

일반적으로 메시지의 암호문은 함께 작성됩니다. 기술 통신 회선을 통해 일반적으로 XNUMX자리 그룹 형태로 전송되며, 한 회선당 XNUMX개 그룹씩 공백으로 구분됩니다.

Porta의 시스템은 특히 현대적인 기준에 따라 알파벳을 무작위로 선택하고 쓸 때 매우 높은 저항력을 가지고 있습니다. 그러나 여기에는 단점도 있습니다. 두 특파원 모두 눈에 띄지 않도록 해야 하는 다소 번거로운 테이블을 가지고 있어야 합니다. 또한 비밀로 유지되어야 하는 키워드에 어떻게든 동의해야 합니다.

외교관 Vigenère는 이러한 문제를 해결했습니다. 로마에서 그는 Trithemius와 Cardano의 작품을 알게 되었고 1585년에 그의 작품 "암호에 관한 논문"을 출판했습니다. Porta 방법과 마찬가지로 Vigenère 방법도 테이블을 기반으로 합니다. Vigenère 방법의 가장 큰 장점은 단순성입니다. Porta 시스템과 마찬가지로 Vigenère 시스템에는 암호화를 위한 키워드(또는 문구)가 필요하며, 이 문자는 26개의 암호 알파벳 중 어느 문자가 일반 텍스트의 각 특정 문자를 암호화하는 데 사용될지 결정합니다. 키 텍스트의 문자는 열을 정의합니다. 특정 암호 알파벳. 암호문 자체는 일반 텍스트 문자에 해당하는 테이블 내에 포함됩니다. Vigenère 시스템은 26개의 암호 지방만 사용하며 Porta 시스템보다 강도가 떨어집니다. 그러나 Vigenère 테이블은 암호화하기 전에 메모리에서 쉽게 복원한 다음 파기할 수 있습니다. 키워드가 아닌 긴 핵심 문구에 동의하면 시스템의 강도를 높일 수 있으며, 그러면 암호 알파벳의 사용 기간을 결정하기가 훨씬 더 어려워집니다.

XNUMX세기 이전의 모든 암호화 시스템은 수동이었습니다. 암호화 교환 강도가 낮다는 점을 고려하면 이는 단점이 아닙니다. 전신과 라디오의 출현으로 모든 것이 바뀌었습니다. 기술적인 통신 수단을 통한 암호화된 메시지 교환의 강도가 증가함에 따라 승인되지 않은 사람이 전송된 메시지에 접근하는 것이 훨씬 쉬워졌습니다. 암호의 복잡성과 정보의 암호화(복호화) 속도에 대한 요구 사항이 급격히 증가했습니다. 이 작업을 기계화할 필요가 있었습니다.

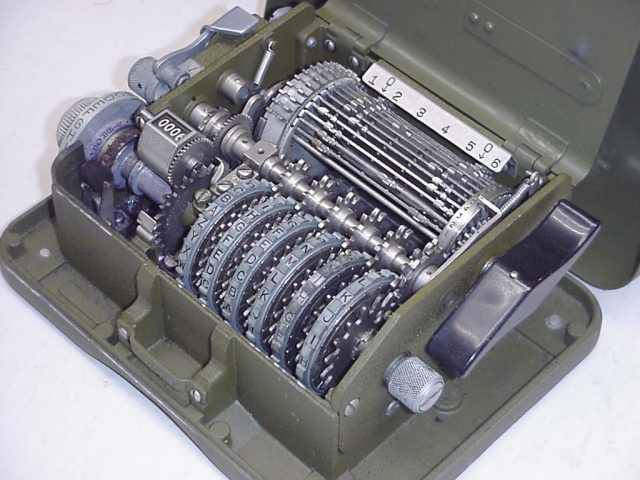

XNUMX차 세계대전 이후 암호화 기술의 급속한 발전이 시작되었습니다. 새로운 암호화 시스템이 개발되고 있으며 암호화(암호 해독) 프로세스 속도를 높이는 기계가 발명되고 있습니다. 가장 유명한 것은 Hagelin 기계식 암호 기계였습니다. 이 기계를 생산하는 회사는 스웨덴의 Boris Hagelin이 설립했으며 여전히 존재합니다. "Hagelin"은 컴팩트하고 사용하기 쉬우며 높은 암호화 강도를 제공했습니다. 이 암호기는 대체 원리를 구현했으며, 사용된 암호알파벳의 수가 포르타 시스템보다 많았으며, 하나의 암호알파벳에서 다른 암호알파벳으로의 전환이 의사 무작위 방식으로 수행되었습니다.

기술적인 측면에서 기계의 작동은 기계와 기계를 추가하는 원리를 사용했습니다. 나중에 이 기계는 수학적으로나 기계적으로 개선되었습니다. 이로 인해 시스템의 안정성과 사용 편의성이 크게 향상되었습니다. 이 시스템은 매우 성공적이어서 컴퓨터 기술로 전환하는 동안 Hagelin 고유의 원리가 전자적으로 시뮬레이션되었습니다.

대체 암호를 구현하기 위한 또 다른 옵션은 디스크 머신으로, 처음부터 전자 기계였습니다. 기계의 기본 암호화 장치는 디스크 세트(3~6개)로, 한 축에 장착되었지만 견고하지는 않았으며 디스크가 서로 독립적으로 축을 중심으로 회전할 수 있었습니다. 디스크에는 베이클라이트로 만든 두 개의 베이스가 있으며, 알파벳 문자 수에 따라 접촉 단자가 눌러져 있습니다. 이 경우, 한 베이스의 접점은 임의의 방식으로 쌍을 이루어 다른 베이스의 접점과 내부적으로 전기적으로 연결되었습니다. 마지막 디스크를 제외한 각 디스크의 출력 접점은 고정 접점 플레이트를 통해 다음 디스크의 입력 접점에 연결됩니다. 또한 각 디스크에는 돌출부와 함몰부가 있는 플랜지가 있으며, 이는 각 암호화 주기에서 각 디스크의 단계 이동 특성을 함께 결정합니다. 각 사이클마다 평문의 문자에 해당하는 스위칭 시스템의 입력 접점을 통한 펄스 전압 공급에 의해 암호화가 수행됩니다. 스위칭 시스템의 출력에서 현재 암호문 문자에 해당하는 접점에 전압이 나타납니다. 하나의 암호화 주기가 완료된 후 디스크는 하나 또는 여러 단계로 서로 독립적으로 회전됩니다(이 경우 각 특정 단계의 일부 디스크는 완전히 유휴 상태가 될 수 있습니다). 운동 법칙은 디스크 플랜지의 구성에 따라 결정되며 의사 무작위로 간주될 수 있습니다. 이러한 기계는 매우 널리 보급되었으며, 그 뒤에 숨어 있는 아이디어 역시 전자 컴퓨터 시대가 도래하면서 전자적으로 시뮬레이션되었습니다. 그러한 기계에서 생성된 암호의 강도도 매우 높았습니다.

제XNUMX차 세계 대전 중에 에니그마 디스크 머신은 히틀러와 롬멜의 서신을 암호화하는 데 사용되었습니다. 차량 중 하나가 잠시 영국 정보부의 손에 넘어갔습니다. 영국인들은 그것의 정확한 사본을 만들어 비밀 서신을 해독할 수 있었습니다.

다음 질문이 적절합니다. 절대적으로 강력한 암호를 만드는 것이 가능합니까? 이론적으로도 열 수 없는 것. 사이버네틱스의 아버지인 노베르트 위너(Norbert Wiener)는 다음과 같이 주장했습니다. “충분히 긴 암호문은 상대방이 그렇게 할 수 있는 충분한 시간이 있다면 언제든지 해독될 수 있습니다. 모든 암호는 긴급하게 필요하고 긴급한 경우에만 해독될 수 있습니다. 획득하려는 정보는 노력과 시간을 투자한 만큼의 가치가 있습니다." 정확하고 고유하게 정의된 알고리즘에 따라 생성된 암호에 대해 이야기하고 있다면 그것이 아무리 복잡하더라도 이는 실제로 그렇습니다.

그러나 미국의 수학자이자 정보 처리 전문가인 클로드 섀넌(Claude Shannon)은 절대적으로 강력한 암호가 생성될 수 있음을 보여주었습니다. 동시에 절대적으로 강력한 암호와 소위 실용적인 강도의 암호(특별히 개발된 복잡한 알고리즘을 사용하여 구현됨) 사이에는 실질적인 차이가 없습니다. 절대적으로 강력한 암호를 개발하고 다음과 같이 사용해야 합니다.

— 암호는 알고리즘을 사용하지 않고 완전히 무작위 방식으로 생성됩니다(동전 던지기, 잘 혼합된 덱에서 무작위로 카드 열기, 노이즈 다이오드의 난수 생성기를 사용하여 일련의 난수 생성 등). .);

— 암호문의 길이는 생성된 암호의 길이를 초과해서는 안 됩니다. 하나의 일반 텍스트 문자를 암호화하려면 하나의 암호 문자를 사용해야 합니다.

당연히 이 경우 암호를 올바르게 처리하기 위한 모든 조건이 충족되어야 하며, 우선 이미 한 번 사용된 암호로 텍스트를 다시 암호화하는 것은 불가능합니다.

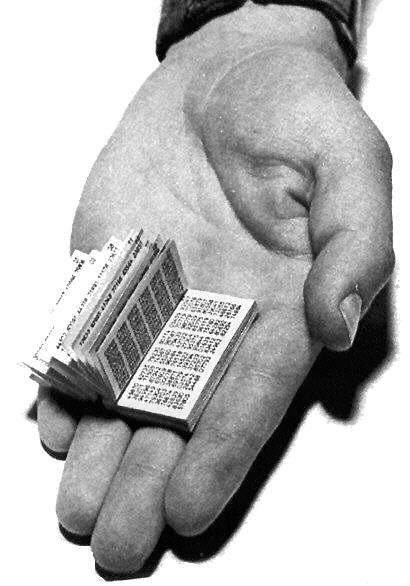

적이 통신 내용을 해독하는 것이 절대 불가능하다는 것을 보장해야 하는 경우에는 매우 강력한 암호가 사용됩니다. 특히, 이러한 암호는 적의 영토에서 활동하고 암호 패드를 사용하는 불법 요원에 의해 사용됩니다. 메모장은 완전히 무작위로 선택되고 블록 암호라고 불리는 숫자 열이 있는 페이지로 구성됩니다.

암호화 방법은 다르지만 가장 간단한 방법 중 하나는 다음과 같습니다. 알파벳 문자는 두 자리 숫자 A - 01, B - 02... Z - 32로 번호가 지정됩니다. 그런 다음 "회의 준비 완료" 메시지는 다음과 같습니다.

공개 텍스트 - 만날 준비가 되었습니다.

공개 디지털 텍스트 - 0415191503 11 03181917062406;

블록 암호 - 1123583145 94 37074189752975;

암호문 - 1538674646 05 30155096714371.

이 경우, 암호문은 일반 디지털 텍스트와 블록 암호 모듈로 10을 문자별로 추가하여 얻습니다(즉, 캐리 단위가 있는 경우 고려되지 않음). 기술적 통신 수단을 통해 전송하기 위한 암호문은 15386자리 그룹의 형태를 가지며, 이 경우 다음과 같아야 합니다: 74648 05301 5509671437 16389 4 (마지막 10자리는 임의로 추가되며 고려되지 않습니다). 당연히 암호 패드의 어떤 페이지가 사용되었는지 수신자에게 알려야 합니다. 이는 일반 텍스트(숫자)로 미리 결정된 위치에서 수행됩니다. 암호화 후, 사용된 암호패드 페이지는 찢겨서 파기됩니다. 암호문에서 결과 암호를 해독할 때 동일한 암호 모듈로 XNUMX을 빼야 합니다. 당연히 그러한 노트북은 매우 잘 비밀리에 보관되어야 합니다. 왜냐하면 그 존재 자체가 적에게 알려지면 에이전트의 실패를 의미하기 때문입니다.

전자 컴퓨팅 장치, 특히 개인용 컴퓨터의 출현은 비밀 글쓰기 개발의 새로운 시대를 의미했습니다. 컴퓨터 유형 장치의 많은 장점은 다음과 같습니다.

a) 예외적으로 빠른 정보 처리 속도,

b) 미리 준비된 텍스트를 빠르게 입력하고 암호화하는 기능,

c) 복잡하고 매우 강력한 암호화 알고리즘을 사용하는 능력,

d) 현대 의사소통 수단과의 우수한 호환성,

e) 텍스트를 빠르게 인쇄하거나 지울 수 있는 기능으로 텍스트를 빠르게 시각화합니다.

f) 한 컴퓨터에 다양한 암호화 프로그램을 두고 이에 대한 액세스를 차단하는 기능

비밀번호 시스템이나 내부 암호화 보호를 사용하는 승인되지 않은 사람,

g) 암호화된 자료의 보편성(즉, 특정 조건에서 컴퓨터 암호화 알고리즘은 영숫자 정보뿐만 아니라 전화 대화, 사진 문서 및 비디오 자료도 암호화할 수 있습니다).

그러나 정보의 개발, 저장, 전송 및 처리 과정에서 정보 보호를 구성하려면 체계적인 접근 방식을 따라야 한다는 점에 유의해야 합니다. 정보 유출에는 여러 가지 방법이 있으며, 아무리 좋은 암호화폐 보호라 할지라도 정보를 보호하기 위한 다른 조치를 취하지 않으면 보안이 보장되지 않습니다.

참고 문헌 :

Adamenko M. 고전 암호학의 기초. 암호와 코드의 비밀. M.: DMK 언론, 2012. pp. 67-69, 143, 233-236.

사이먼 S. 코드북. M.: Avanta +, 2009. pp. 18-19, 67, 103, 328-329, 361, 425.

정보